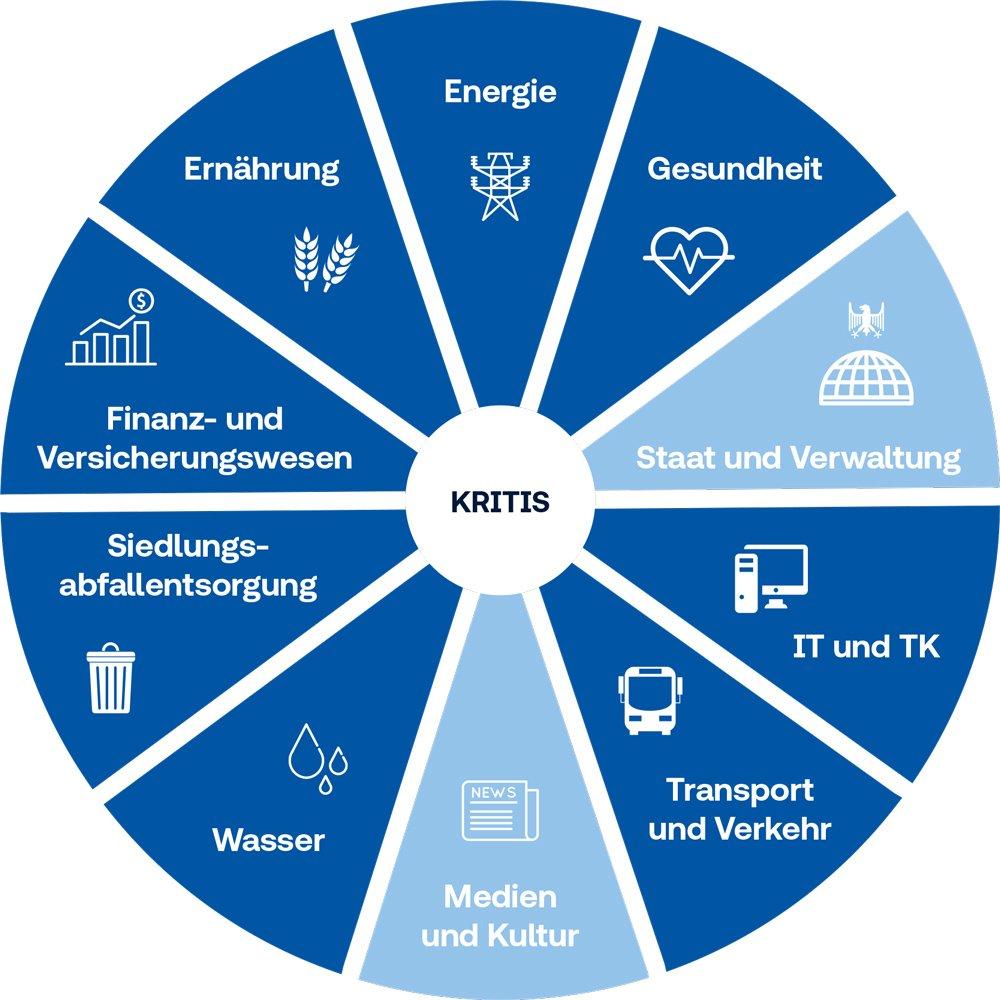

Seit Januar greift DORA (Digital Operational Resilience Act) als finanzsektorspezifische Regulatorik zur Stärkung von Cybersicherheit und Resilienz. Bis Oktober muss zudem das KRITIS-Dachgesetz in nationales Recht überführt werden. Für Finanzinstitute birgt die Nichteinhaltung nicht nur strafrechtliche Risiken für Vorstände, Geschäftsführer und IT-Verantwortliche, sondern auch erhebliche Gefahren für die Resilienz und […]